Trên các diễn đàn của giới hacker, không khí hừng hực khi tàu thăm dò địa chất Bình Minh 02 của Việt Nam bị Trung Quốc cắt cáp ngày 26/5/2011.

Kéo dài suốt hai tuần sau sự việc, nhiều website của Việt Nam bị tấn công. Và ngược lại, cũng có nhiều website của Trung Quốc bị xâm nhập. Hàng nghìn ý kiến tham gia bàn về “cuộc chiến" trên Biển Đông - nay đã lan trên không gian mạng, nhiều câu hỏi và lời kêu gọi. “Việt Nam phải tiếp tục tấn công”, có thành viên khẳng định. Có người phê phán hành vi đó vì e ngại đối phương sẽ viện cớ Việt Nam tấn công mạng để leo thang căng thẳng trên Biển Đông. Người khác hỏi: “nếu xảy ra chiến tranh mạng thì ta nên làm gì, đáp lại hay phòng thủ ra sao?” và đề nghị viết tài liệu hướng dẫn kiện toàn bảo mật để giúp giảm thiểu thiệt hại khi “có biến”. Dù ý kiến khác nhau, nhưng ai cũng nóng lòng muốn làm một điều gì đó cho biển đảo quê hương.

Sau vài tuần “đánh qua đánh lại”, cuộc tỷ thí kết thúc với sự kiện tàu Bình Minh 02 lắng xuống. Về phía Việt Nam, thiệt hại đáng kể nhất là website một báo bị xóa toàn bộ dữ liệu và website trực thuộc một bộ bị treo cờ Trung Quốc. Dẫu rất có thể đây chỉ là hành động bộc phát của giới hacker hai nước, vốn phần đông là những người trẻ tuổi, ưa hành động, vụ chạm trán này báo hiệu cuộc trường chinh bảo vệ chủ quyền biển đảo của người Việt sẽ không chỉ diễn ra trên biển. Tôi nhận ra rằng, từ đây về sau, không

gian mạng sẽ là một mặt trận chính.

Tôi tin rằng những cuộc đụng độ tiếp theo trên mặt trận này sẽ không ầm ĩ, chớp nhoáng nữa mà âm thầm, nhưng không ngưng nghỉ. Lực lượng tham chiến sẽ không chỉ là các sinh viên máu nóng, nhiệt tình nhưng cũng dễ bỏ cuộc mà có cả đội quân hacker chuyên nghiệp với cái đầu lạnh và những toan tính gắn liền với chủ đích và lợi ích lớn hơn nhiều. Những thảo luận trên diễn đàn mở sẽ được thay bằng các buổi họp trong phòng kín. Thiệt hại sẽ không thể đong đo bằng số website bị sập mà sẽ là những thông tin chính trị, kinh tế, quân sự, giúp tạo ra và duy trì lợi thế trên bàn đàm phán ngoại giao hay ngoài biển khơi.

Mặc dù chính quyền Trung Quốc chưa bao giờ chính thức thừa nhận, có nhiều bằng chứng cho thấy Trung Quốc đã bắt đầu xây dựng một đội quân hacker từ đầu những năm 2000. Nhiều tài liệu, nghiên cứu độc lập cho thấy đội quân này chính là Lực lượng 61398, thuộc Tổng cục III, Bộ tổng tham mưu quân đội nhân dân Trung Quốc. Từ một tòa nhà ở Phố Đông, Thượng Hải, các hacker thuộc biên chế Lực lượng 61398 đã xâm nhập hệ thống mạng máy tính của các chính phủ, nhà thầu quốc phòng và tập đoàn công nghệ tư nhân để âm thầm do thám phục vụ lợi ích của chính quyền.

Năm 2013, hãng an ninh mạng Mandiant của Mỹ (sau này được FireEye mua lại) công bố một báo cáo chấn động dài 76 trang về các hoạt động do thám của nhóm hacker mang số hiệu APT1 (còn được gọi là Comment Panda, tạm dịch: “Gấu Trúc bình luận”) và kết luận APT1 thuộc Lực lượng 61398. Mandiant chỉ ra rằng từ năm 2006, nhóm APT1 đã xâm nhập ít nhất 141 công ty trong 20 lĩnh vực công nghiệp khác nhau, hòng đánh cắp các phát minh sáng chế mới nhất.

Quy cứu trách nhiệm các vụ tấn công mạng khó và không thể chính xác hoàn toàn. Để tăng độ tin cậy, Mandiant đã truy vết tận gốc các vụ tấn công mà APT1 thực hiện. Họ phát hiện 97% các kết nối của APT1 được thực hiện từ các địa chỉ mạng Internet đăng ký ở Thượng Hải và các hệ thống được cấu hình để sử dụng tiếng Hoa Giản thể. Mandiant còn cất công xâm nhập ngược trở lại hệ thống của APT1 để bí mật ghi hình và công bố một video cho thấy một buổi “làm việc” của các hacker thuộc nhóm APT1.

Chưa hết, Mandiant còn cung cấp hình ảnh tòa nhà nơi Lực lượng 61398 làm việc và chỉ ra đích danh tên tuổi của hai hacker thuộc nhóm APT1 và số điện thoại của một hacker khác. Một trong số này là Wang Dong. Năm 2014, FBI phát lệnh truy nã Wang Dong và bốn hacker khác thuộc Lực lượng 61398, sau khi một phiên tòa ở Tòa Liên bang phía tây Pennsylvania kết tội những người này đã thực hiện các vụ tấn công các công ty và tổ chức Mỹ để đánh cắp bí mật thương mại và công nghiệp. Tống đạt truy nã của FBI có đầy đủ tên tuổi, hình ảnh của các hacker, trong đó có hai người mang quân phục quân đội Trung Quốc.

Mặc dù chỉ mang tính biểu tượng, phiên tòa và lệnh truy nã của FBI cho thấy báo cáo của Mandiant có tính xác thực cao. Năm 2015, báo cáo của Mandiant được xác nhận độc lập từ một nguồn bất ngờ. Tờ Der Spiegel ở Đức công bố một tài liệu được đóng dấu tối mật (do Edward Snowden tiết lộ) nói về chiến dịch Byzantine Hades do Cục An ninh Quốc gia Mỹ (NSA) thực hiện vào năm 2009. Tương tự như Mandiant, các hacker của NSA đã xâm nhập ngược trở lại hệ thống máy tính của các hacker đến từ Trung Quốc và phát hiện họ làm việc cho “3PLA”, tức là Tổng Cục III, Bộ Tổng tham mưu quân đội nhân dân Trung Quốc.

Sau Mandiant, nhiều hãng an ninh mạng khác cũng đã công bố các báo cáo độc lập về những “tiểu đội hacker" có nguồn gốc từ Trung Quốc. Ngoài các mục tiêu ở Phương Tây, các báo cáo còn cho thấy những nhóm này dành nhiều thời gian “chăm sóc” các địa chỉ ở Việt Nam, nhất là mỗi khi có căng thẳng trên Biển Đông.

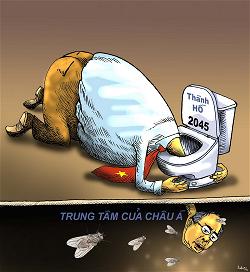

Liệu ai còn nhớ sự kiện tháng 7/2016, sau khi một nữ hành khách Trung Quốc than phiền rằng hộ chiếu của cô đã bị viết bậy trên trang có bản đồ đường lưỡi bò, mạng máy tính sân bay Tân Sơn Nhất, sân bay Nội Bài và website Vietnam Airlines ngay tức khắc bị phá hoại. Màn hình thông tin ở các sân bay và website Vietnam Airlines bị chèn thông tin ủng hộ đường lưỡi bò kèm theo logo của nhóm hacker “1973cn” đến từ Trung Quốc. Dữ liệu 41.000 hành khách Vietnam Airlines bị phát tán trên mạng.

Vụ tấn công này kỳ thực là một tin vui đối với những ai lo lắng cho tình hình an ninh mạng ở Việt Nam. Thử tưởng tượng chuyện gì sẽ xảy ra nếu kẻ tấn công không la làng mà nằm im chờ thời? Khác với những nhóm như “1973cn” ở Trung Quốc hay Anonymous ở phương tây, Lực lượng 61398 không có nhu cầu tạo tiếng vang. Một khi đã xâm nhập được mục tiêu, chúng sẽ xóa dấu vết, âm thầm thu thập thông tin hoặc chờ cơ hội phá hoại sao cho gây tổn thất lớn nhất.

Vào tháng 6/2018 và sau đó tháng 10/2019, hãng an ninh mạng CrowdStrike và Anomali lần lượt đưa ra các bằng chứng cho thấy nhóm hacker với biệt danh “Gấu Trúc Mustang” (Mustang Panda - tại sao lại là gấu Trúc thì có lẽ chúng ta đều hiểu) đã thực hiện các chiến dịch nhắm vào Văn phòng Đảng Cộng sản Việt Nam ở các tỉnh biên giới phía bắc. Hồi tháng 3/2020, nhóm Gấu Trúc Mustang đã gửi mã độc giả mạo chỉ thị của Thủ tướng Nguyễn Xuân Phúc trong việc phòng chống dịch bệnh COVID-19. Gần đây nhất, một nhóm Gấu Trúc khác lại gửi mã độc nhắm vào cán bộ chính quyền Đà Nẵng, trong một email gửi đi ngày 30/4/2020 với nhan đề “Cập nhật lịch trực lễ 30/4 và 1/5".

Tài liệu chứa mã độc giả mạo chỉ thị của Thủ tướng Nguyễn Xuân Phúc trong việc phòng chống COVID-19. Nguồn: Anomali.

Trước đó vào mùa hè 2014, giữa lúc người Việt trong nước và hải ngoại đang sôi sục vì Trung Quốc đưa giàn khoan HD-981 vào Biển Đông, các chuyên gia của ThreatConnect và ESET tại Mỹ công bố hai bản báo cáo độc lập về những tấn công có chủ đích vào hệ thống máy tính của các cơ quan chính phủ Việt Nam. ESET phát hiện “một nhóm người không rõ từ đâu” gửi mã độc đến hộp thư điện tử của các nhân viên và cán bộ Bộ Tài nguyên và Môi trường. Tại sao lại là cơ quan này? Vì họ sở hữu nhiều thông tin quan trọng về bản đồ, sơ đồ, hành trình, lịch trình, báo cáo… của các chuyến thăm dò dầu khí, khai thác ngư sản cũng như các hoạt động tuần tra bảo vệ của Việt Nam trên Biển Đông.

Chuyên gia của ThreatConnect và Dell SecureWorks cũng phát hiện Bộ đã bị một nhóm người tấn công từ cuối năm 2012. Ngoài ra, nhóm này còn tấn công vào Tập đoàn Dầu khí quốc gia, Thông tấn xã Việt Nam và Tập đoàn Bưu chính Viễn thông Việt Nam. Khác với ESET, ThreatConnect “có bằng chứng để tin rằng những đối tượng đứng đằng sau các vụ tấn công này đến từ Trung Quốc”.

Những sự kiện này chỉ là phần nổi của tảng băng, nhưng cũng đã đủ để thấy rằng về mặt phòng vệ, Việt Nam còn rất nhiều việc để làm. Việt Nam không thể trở thành cường quốc an ninh mạng nếu không thể tự bảo vệ mình. Vấn đề cốt lõi là thị trường công nghệ Việt Nam còn khá khiêm tốn, chưa có nhiều tên tuổi với những sản phẩm quy mô. Thị trường việc làm khá nghèo nàn, quanh đi quẩn lại cũng chỉ có vài ngân hàng lớn và một số tập đoàn là có khả năng và nhu cầu thuê mướn kỹ sư, chuyên gia an ninh mạng.

Ở khâu tấn công, các nguồn thông tin tình báo mở cho thấy Việt Nam cũng đã có những phản hồi nhất định. FireEye và nhiều hãng an ninh mạng khác đã nhiều lần đưa ra các báo cáo về một nhóm hacker nói tiếng Việt mang tên OceanLotus. Các công ty này đều cho rằng OceanLotus thực hiện các phi vụ tấn công có chủ đích để đảm bảo lợi ích của Việt Nam.

Dẫu họ làm việc cho ai, tôi cho rằng việc có một nhóm hacker nhắm vào kẻ xâm phạm lợi ích của Việt Nam là một bước tiến tích cực, so với việc chỉ tập trung vào an ninh chính trị nội địa. Việt Nam sẽ không thể đảm bảo lợi ích quốc gia nếu không thực hiện do thám, thu thập thông tin tình báo ở những quốc gia liên đới quyền lợi. Xin nhấn mạnh, việc các quốc gia do thám lẫn nhau là chuyện rất bình thường, mọi quốc gia đều làm và không vi phạm chuẩn mực đạo đức hay luật pháp quốc tế.

Song, cũng cần rạch ròi giữa do thám chính trị và tình báo công nghiệp. Trung Quốc đã sử dụng lực lượng hacker để đánh cắp vô số bí mật khoa học công nghệ từ phương Tây. Một vị cựu giám đốc Cục An ninh quốc gia Mỹ cho rằng Trung Quốc giàu lên nhanh chóng vì đã đánh cắp của Mỹ các tài sản trí tuệ trị giá hơn hàng trăm tỷ USD mỗi năm. Trung Quốc cũng đã tận dụng lực lượng hacker để theo dõi công dân. Năm 2009, Trung Quốc thực hiện một cuộc tấn công vào hệ thống máy chủ Gmail để đọc trộm email của những nhà hoạt động vì nhân quyền.

Không gian mạng là mặt trận của thế kỷ 21 và các hacker là vũ khí chiến lược. Sử dụng vũ khí chiến lược này như thế nào để vừa phát triển kinh tế, vừa đảm bảo lợi ích quốc gia, chủ quyền lãnh thổ trên Biển Đông, nhưng không trở thành bản sao xấu xí của nước khác là thử thách dành cho những lãnh đạo hôm nay và tương lai của Việt Nam.

Nguồn : https://vnhacker.blogspot.com/

Dương Ngọc Thái - Biển Đông trên mạng |

Kéo dài suốt hai tuần sau sự việc, nhiều website của Việt Nam bị tấn công. Và ngược lại, cũng có nhiều website của Trung Quốc bị xâm nhập. Hàng nghìn ý kiến tham gia bàn về “cuộc chiến" trên Biển Đông - nay đã lan trên không gian mạng, nhiều câu hỏi và lời kêu gọi. “Việt Nam phải tiếp tục tấn công”, có thành viên khẳng định. Có người phê phán hành vi đó vì e ngại đối phương sẽ viện cớ Việt Nam tấn công mạng để leo thang căng thẳng trên Biển Đông. Người khác hỏi: “nếu xảy ra chiến tranh mạng thì ta nên làm gì, đáp lại hay phòng thủ ra sao?” và đề nghị viết tài liệu hướng dẫn kiện toàn bảo mật để giúp giảm thiểu thiệt hại khi “có biến”. Dù ý kiến khác nhau, nhưng ai cũng nóng lòng muốn làm một điều gì đó cho biển đảo quê hương.

Sau vài tuần “đánh qua đánh lại”, cuộc tỷ thí kết thúc với sự kiện tàu Bình Minh 02 lắng xuống. Về phía Việt Nam, thiệt hại đáng kể nhất là website một báo bị xóa toàn bộ dữ liệu và website trực thuộc một bộ bị treo cờ Trung Quốc. Dẫu rất có thể đây chỉ là hành động bộc phát của giới hacker hai nước, vốn phần đông là những người trẻ tuổi, ưa hành động, vụ chạm trán này báo hiệu cuộc trường chinh bảo vệ chủ quyền biển đảo của người Việt sẽ không chỉ diễn ra trên biển. Tôi nhận ra rằng, từ đây về sau, không

gian mạng sẽ là một mặt trận chính.

Tôi tin rằng những cuộc đụng độ tiếp theo trên mặt trận này sẽ không ầm ĩ, chớp nhoáng nữa mà âm thầm, nhưng không ngưng nghỉ. Lực lượng tham chiến sẽ không chỉ là các sinh viên máu nóng, nhiệt tình nhưng cũng dễ bỏ cuộc mà có cả đội quân hacker chuyên nghiệp với cái đầu lạnh và những toan tính gắn liền với chủ đích và lợi ích lớn hơn nhiều. Những thảo luận trên diễn đàn mở sẽ được thay bằng các buổi họp trong phòng kín. Thiệt hại sẽ không thể đong đo bằng số website bị sập mà sẽ là những thông tin chính trị, kinh tế, quân sự, giúp tạo ra và duy trì lợi thế trên bàn đàm phán ngoại giao hay ngoài biển khơi.

Mặc dù chính quyền Trung Quốc chưa bao giờ chính thức thừa nhận, có nhiều bằng chứng cho thấy Trung Quốc đã bắt đầu xây dựng một đội quân hacker từ đầu những năm 2000. Nhiều tài liệu, nghiên cứu độc lập cho thấy đội quân này chính là Lực lượng 61398, thuộc Tổng cục III, Bộ tổng tham mưu quân đội nhân dân Trung Quốc. Từ một tòa nhà ở Phố Đông, Thượng Hải, các hacker thuộc biên chế Lực lượng 61398 đã xâm nhập hệ thống mạng máy tính của các chính phủ, nhà thầu quốc phòng và tập đoàn công nghệ tư nhân để âm thầm do thám phục vụ lợi ích của chính quyền.

Năm 2013, hãng an ninh mạng Mandiant của Mỹ (sau này được FireEye mua lại) công bố một báo cáo chấn động dài 76 trang về các hoạt động do thám của nhóm hacker mang số hiệu APT1 (còn được gọi là Comment Panda, tạm dịch: “Gấu Trúc bình luận”) và kết luận APT1 thuộc Lực lượng 61398. Mandiant chỉ ra rằng từ năm 2006, nhóm APT1 đã xâm nhập ít nhất 141 công ty trong 20 lĩnh vực công nghiệp khác nhau, hòng đánh cắp các phát minh sáng chế mới nhất.

Quy cứu trách nhiệm các vụ tấn công mạng khó và không thể chính xác hoàn toàn. Để tăng độ tin cậy, Mandiant đã truy vết tận gốc các vụ tấn công mà APT1 thực hiện. Họ phát hiện 97% các kết nối của APT1 được thực hiện từ các địa chỉ mạng Internet đăng ký ở Thượng Hải và các hệ thống được cấu hình để sử dụng tiếng Hoa Giản thể. Mandiant còn cất công xâm nhập ngược trở lại hệ thống của APT1 để bí mật ghi hình và công bố một video cho thấy một buổi “làm việc” của các hacker thuộc nhóm APT1.

Chưa hết, Mandiant còn cung cấp hình ảnh tòa nhà nơi Lực lượng 61398 làm việc và chỉ ra đích danh tên tuổi của hai hacker thuộc nhóm APT1 và số điện thoại của một hacker khác. Một trong số này là Wang Dong. Năm 2014, FBI phát lệnh truy nã Wang Dong và bốn hacker khác thuộc Lực lượng 61398, sau khi một phiên tòa ở Tòa Liên bang phía tây Pennsylvania kết tội những người này đã thực hiện các vụ tấn công các công ty và tổ chức Mỹ để đánh cắp bí mật thương mại và công nghiệp. Tống đạt truy nã của FBI có đầy đủ tên tuổi, hình ảnh của các hacker, trong đó có hai người mang quân phục quân đội Trung Quốc.

Mặc dù chỉ mang tính biểu tượng, phiên tòa và lệnh truy nã của FBI cho thấy báo cáo của Mandiant có tính xác thực cao. Năm 2015, báo cáo của Mandiant được xác nhận độc lập từ một nguồn bất ngờ. Tờ Der Spiegel ở Đức công bố một tài liệu được đóng dấu tối mật (do Edward Snowden tiết lộ) nói về chiến dịch Byzantine Hades do Cục An ninh Quốc gia Mỹ (NSA) thực hiện vào năm 2009. Tương tự như Mandiant, các hacker của NSA đã xâm nhập ngược trở lại hệ thống máy tính của các hacker đến từ Trung Quốc và phát hiện họ làm việc cho “3PLA”, tức là Tổng Cục III, Bộ Tổng tham mưu quân đội nhân dân Trung Quốc.

Sau Mandiant, nhiều hãng an ninh mạng khác cũng đã công bố các báo cáo độc lập về những “tiểu đội hacker" có nguồn gốc từ Trung Quốc. Ngoài các mục tiêu ở Phương Tây, các báo cáo còn cho thấy những nhóm này dành nhiều thời gian “chăm sóc” các địa chỉ ở Việt Nam, nhất là mỗi khi có căng thẳng trên Biển Đông.

Liệu ai còn nhớ sự kiện tháng 7/2016, sau khi một nữ hành khách Trung Quốc than phiền rằng hộ chiếu của cô đã bị viết bậy trên trang có bản đồ đường lưỡi bò, mạng máy tính sân bay Tân Sơn Nhất, sân bay Nội Bài và website Vietnam Airlines ngay tức khắc bị phá hoại. Màn hình thông tin ở các sân bay và website Vietnam Airlines bị chèn thông tin ủng hộ đường lưỡi bò kèm theo logo của nhóm hacker “1973cn” đến từ Trung Quốc. Dữ liệu 41.000 hành khách Vietnam Airlines bị phát tán trên mạng.

Vụ tấn công này kỳ thực là một tin vui đối với những ai lo lắng cho tình hình an ninh mạng ở Việt Nam. Thử tưởng tượng chuyện gì sẽ xảy ra nếu kẻ tấn công không la làng mà nằm im chờ thời? Khác với những nhóm như “1973cn” ở Trung Quốc hay Anonymous ở phương tây, Lực lượng 61398 không có nhu cầu tạo tiếng vang. Một khi đã xâm nhập được mục tiêu, chúng sẽ xóa dấu vết, âm thầm thu thập thông tin hoặc chờ cơ hội phá hoại sao cho gây tổn thất lớn nhất.

Vào tháng 6/2018 và sau đó tháng 10/2019, hãng an ninh mạng CrowdStrike và Anomali lần lượt đưa ra các bằng chứng cho thấy nhóm hacker với biệt danh “Gấu Trúc Mustang” (Mustang Panda - tại sao lại là gấu Trúc thì có lẽ chúng ta đều hiểu) đã thực hiện các chiến dịch nhắm vào Văn phòng Đảng Cộng sản Việt Nam ở các tỉnh biên giới phía bắc. Hồi tháng 3/2020, nhóm Gấu Trúc Mustang đã gửi mã độc giả mạo chỉ thị của Thủ tướng Nguyễn Xuân Phúc trong việc phòng chống dịch bệnh COVID-19. Gần đây nhất, một nhóm Gấu Trúc khác lại gửi mã độc nhắm vào cán bộ chính quyền Đà Nẵng, trong một email gửi đi ngày 30/4/2020 với nhan đề “Cập nhật lịch trực lễ 30/4 và 1/5".

Tài liệu chứa mã độc giả mạo chỉ thị của Thủ tướng Nguyễn Xuân Phúc trong việc phòng chống COVID-19. Nguồn: Anomali.

Trước đó vào mùa hè 2014, giữa lúc người Việt trong nước và hải ngoại đang sôi sục vì Trung Quốc đưa giàn khoan HD-981 vào Biển Đông, các chuyên gia của ThreatConnect và ESET tại Mỹ công bố hai bản báo cáo độc lập về những tấn công có chủ đích vào hệ thống máy tính của các cơ quan chính phủ Việt Nam. ESET phát hiện “một nhóm người không rõ từ đâu” gửi mã độc đến hộp thư điện tử của các nhân viên và cán bộ Bộ Tài nguyên và Môi trường. Tại sao lại là cơ quan này? Vì họ sở hữu nhiều thông tin quan trọng về bản đồ, sơ đồ, hành trình, lịch trình, báo cáo… của các chuyến thăm dò dầu khí, khai thác ngư sản cũng như các hoạt động tuần tra bảo vệ của Việt Nam trên Biển Đông.

Chuyên gia của ThreatConnect và Dell SecureWorks cũng phát hiện Bộ đã bị một nhóm người tấn công từ cuối năm 2012. Ngoài ra, nhóm này còn tấn công vào Tập đoàn Dầu khí quốc gia, Thông tấn xã Việt Nam và Tập đoàn Bưu chính Viễn thông Việt Nam. Khác với ESET, ThreatConnect “có bằng chứng để tin rằng những đối tượng đứng đằng sau các vụ tấn công này đến từ Trung Quốc”.

Những sự kiện này chỉ là phần nổi của tảng băng, nhưng cũng đã đủ để thấy rằng về mặt phòng vệ, Việt Nam còn rất nhiều việc để làm. Việt Nam không thể trở thành cường quốc an ninh mạng nếu không thể tự bảo vệ mình. Vấn đề cốt lõi là thị trường công nghệ Việt Nam còn khá khiêm tốn, chưa có nhiều tên tuổi với những sản phẩm quy mô. Thị trường việc làm khá nghèo nàn, quanh đi quẩn lại cũng chỉ có vài ngân hàng lớn và một số tập đoàn là có khả năng và nhu cầu thuê mướn kỹ sư, chuyên gia an ninh mạng.

Ở khâu tấn công, các nguồn thông tin tình báo mở cho thấy Việt Nam cũng đã có những phản hồi nhất định. FireEye và nhiều hãng an ninh mạng khác đã nhiều lần đưa ra các báo cáo về một nhóm hacker nói tiếng Việt mang tên OceanLotus. Các công ty này đều cho rằng OceanLotus thực hiện các phi vụ tấn công có chủ đích để đảm bảo lợi ích của Việt Nam.

Dẫu họ làm việc cho ai, tôi cho rằng việc có một nhóm hacker nhắm vào kẻ xâm phạm lợi ích của Việt Nam là một bước tiến tích cực, so với việc chỉ tập trung vào an ninh chính trị nội địa. Việt Nam sẽ không thể đảm bảo lợi ích quốc gia nếu không thực hiện do thám, thu thập thông tin tình báo ở những quốc gia liên đới quyền lợi. Xin nhấn mạnh, việc các quốc gia do thám lẫn nhau là chuyện rất bình thường, mọi quốc gia đều làm và không vi phạm chuẩn mực đạo đức hay luật pháp quốc tế.

Song, cũng cần rạch ròi giữa do thám chính trị và tình báo công nghiệp. Trung Quốc đã sử dụng lực lượng hacker để đánh cắp vô số bí mật khoa học công nghệ từ phương Tây. Một vị cựu giám đốc Cục An ninh quốc gia Mỹ cho rằng Trung Quốc giàu lên nhanh chóng vì đã đánh cắp của Mỹ các tài sản trí tuệ trị giá hơn hàng trăm tỷ USD mỗi năm. Trung Quốc cũng đã tận dụng lực lượng hacker để theo dõi công dân. Năm 2009, Trung Quốc thực hiện một cuộc tấn công vào hệ thống máy chủ Gmail để đọc trộm email của những nhà hoạt động vì nhân quyền.

Không gian mạng là mặt trận của thế kỷ 21 và các hacker là vũ khí chiến lược. Sử dụng vũ khí chiến lược này như thế nào để vừa phát triển kinh tế, vừa đảm bảo lợi ích quốc gia, chủ quyền lãnh thổ trên Biển Đông, nhưng không trở thành bản sao xấu xí của nước khác là thử thách dành cho những lãnh đạo hôm nay và tương lai của Việt Nam.

Nguồn : https://vnhacker.blogspot.com/

Gửi ý kiến của bạn